Derzeit begeben sich ehrenamtliche SicherheitsforscherInnen in große Rechtsunsicherheit, wenn sie z.B. staatliche Systeme auf IT-Sicherheit überprüfen. Es drohen Hausdurchsuchungen, Beschlagnahme von Computersystemen und sogar Haftstrafen. Das soll sich ändern – dafür haben wir uns schon bei den Verhandlungen um den Koalitionsvertrag eingesetzt.

Nun gibt es erste Ergebnisse: Das Bundesministerium für Justiz hat ein Eckpunktepapier vorgelegt, indem eine Strafrechtsreform beschrieben wird, die auch den Hackerparagraphen reformieren wird. Bevor das BMJ dieses Eckpunktepapier entwickelt hat, wurde ein Konsultationsprozess durchgeführt, zudem neben VertreterInnen der Rechtspflege, VertreterInnen der IT-Sicherheits-Branche auch zivilgesellschaftliche VertreterInnen eingeladen wurden. Das BMJ führte neben einer Onlinekonsultation zwei juristische Symposien zum Reformbedarf im Cyberstrafrecht durch. Zusätzlich beschäftigte sich auch der auf Anregung und in Kooperation mit der Zivilgesellschaft durchgeführte Workstream „Buntes Bug Bounty“ https://www.dialog-cybersicherheit.de/b3 mit der Thematik.

Ich freue mich sehr, dass das Bundesministerium der Justiz diesen Reformprozess so modern, offen und transparent durchgeführt hat – zivilgesellschaftliche Beteiligung an solchen Prozessen ist ein Thema, für das ich mich im gesamten Regierungshandeln einsetze.

In meiner Wahrnehmung eignet sich der durchgeführte Konsultationsprozess als Vorbild und Best-Practice Beispiel für andere Ministerien.

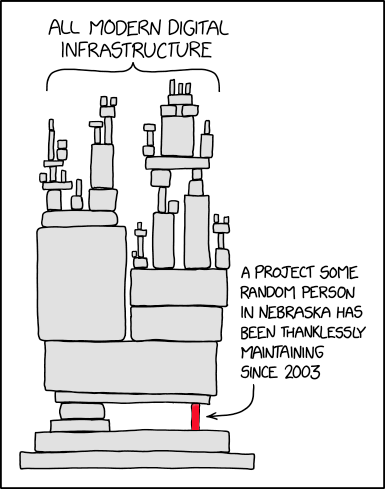

Gerade vor dem Hintergrund, der angespannten Cybersicherheitslage ist es wichtig, dass wir unsere Systeme so sicher wie möglich gestalten. Neben sicheren Architekturen gehört dazu auch, dass wir Menschen, die sich im Ehrenamt für die IT-Sicherheit einsetzen, nicht auch noch kriminalisieren. Der CCC aber auch andere netzpolitisch aktive Organisationen wie z.B. der FifF oder Digitalcourage betonen den Reformbedarf in diesem Bereich seit einigen Jahren.

Aktuelle Kommentare